Brian Curtis

0

1391

260

Tüketiciler olarak, hepimiz kullandığımız teknoloji şirketlerine belirli miktarda güven vermek zorundayız. Sonuçta, çoğumuz güvenlik boşluklarını ve güvenlik açıklarını kendi başımıza keşfedebilecek kadar yetenekli değiliz.

Gizlilik ve Windows 10'un neden olduğu son dönemdeki felaket tartışmaları Windows 10'un WiFi Sense Özelliği Güvenlik Riskini temsil ediyor mu? Windows 10'un WiFi Sense Özelliği Güvenlik Riskini temsil ediyor mu? yapbozun sadece bir kısmı. Başka bir şey - tamamen daha kötü kısım - donanımın kendisinin kusurları olduğunda.

Konforlu bir bilgisayar kullanıcısı çevrimiçi varlıklarını yönetebilir ve gizlilik kaygılarını sınırlandırmak için yeterli ayarları düzenleyebilir Windows 10'un Gizlilik Sorunları Hakkında Bilmeniz Gereken Her Şey Windows 10'un Gizlilik Sorunları Hakkında Bilmeniz Gereken Her Şey Windows 10'un kullanıcıların bilmesi gereken bazı konular olmasına rağmen arasında, birçok iddia orantısızlaştırılmıştır. İşte Windows 10'un gizlilik sorunları hakkında bilmeniz gereken her şey için kılavuzumuz. , ancak bir ürünün altında yatan kodla ilgili bir sorun daha ciddidir; tespit etmek çok daha zor ve bir son kullanıcının ele alması daha zor.

Ne oldu?

Bir güvenlik kabusunda yoluna giren en son şirket, Tayvanlı popüler ağ ekipmanı üreticisi D-Link. Okurlarımızın çoğu ürünlerini evde ya da ofiste kullanacaklar; Mart 2008’de dünyanın bir numaralı Wi-Fi tedarikçisi oldu ve şu anda pazarın yaklaşık yüzde 35’ini kontrol ediyorlar..

News, bugün erken saatlerde yayınlandı; bu, firmanın, yeni bir firmware güncellemesinin kaynak kodunda özel kod imzalama anahtarlarını serbest bıraktığını gördü. Özel anahtarlar, bir bilgisayarın orijinal olduğunu ve ürünün kodunun orijinal olarak yaratıldığından beri değiştirilmediğini veya bozulmadığını doğrulamanın bir yolu olarak kullanılır.

Bu nedenle, meslekten olmayanların açısından, bu boşluk, bir hacker'ın, kendi programlarında yayınlanan anahtarları, kötü niyetli kodunun aslında bir D-Link ürününün meşru olduğunu düşünmesi için bir bilgisayarı kandırmak için kullanabileceği anlamına gelir..

Nasıl oldu?

D-Link uzun zamandır açıklığı ile gurur duyuyor. Bu açıklığın bir kısmı, tüm üretici yazılımını Genel Kamu Lisansı (GPL) lisansı altında açık kaynaklara verme taahhüdüdür. Uygulamada bu, herhangi bir D-Link ürününün koduna herkesin erişebileceği anlamına gelir - ince ayar yapmalarına ve kendi kesin gereksinimlerine uyacak şekilde değişiklik yapmalarına izin verir..

Teoride alması gereken övgüye değer bir pozisyon. Apple iOS vs Android tartışmasını sürekli takip edenlerin şüphesiz, Cupertino merkezli şirkette seviyelenmiş en büyük eleştirilerden birinin, kaynakların ince ayarını yapmak isteyen insanlara kapalı kalmak konusundaki gönülsüz bağlılıklarının olduğunun farkında değiller. kodu. Android'in Cyanogen Mod'u gibi herhangi bir özel ROM bulunmamasının nedeni Android CyanogenMod cihazını Android cihazınıza nasıl yükleyebilirim Android CyanogenMod cihazını Android cihazınıza nasıl yükleyebilirim Birçok kişi Android işletim sisteminin oldukça harika olduğunu kabul edebilir. Kullanması harika değil, aynı zamanda açık kaynakta olduğu gibi ücretsizdir, böylece Apple'ın mobil cihazları için değiştirilebilir..

Madalyonun zıt tarafı, büyük ölçekli açık kaynaklı hatalar yapıldığında, devasa bir vuruş etkisine sahip olmalarıdır. Firmware kapalı kaynaklı olsaydı, aynı hata bir sorundan daha az olurdu ve keşfedilmesi çok daha az muhtemel olurdu..

Nasıl Keşfedildi??

Hata, olarak bilinen Norveçli bir geliştirici tarafından keşfedildi. “bartvbl” son zamanlarda D-Link'in DCS-5020L güvenlik kamerasını satın almış.

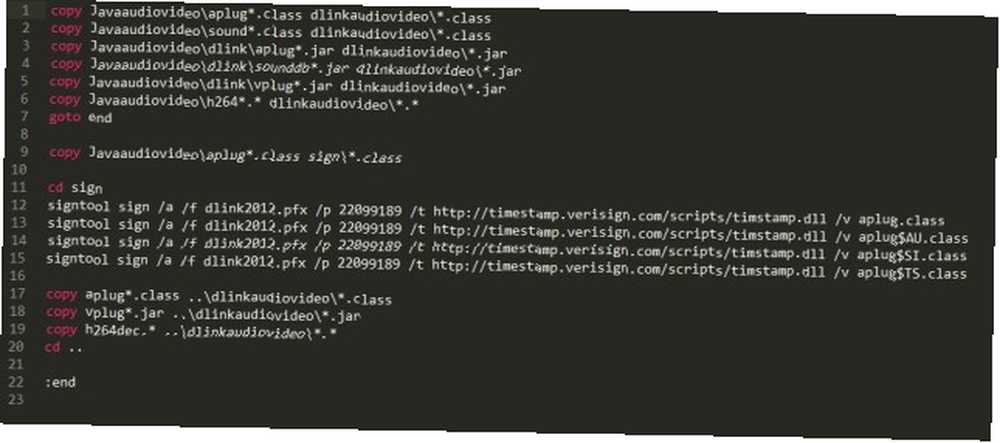

Yetkili ve meraklı bir geliştirici olarak, etrafı dürtmeye karar verdi “Kaputun Altında” cihazın ürün yazılımı kaynak kodunda. İçinde, yazılımı imzalamak için gereken özel anahtarları ve parolaları buldu..

Kendi deneylerini yapmaya başladı, hızlı bir şekilde dört anahtardan biri tarafından imzalanmış bir Windows uygulaması yaratabildiğini buldu - böylece D-Link'ten geldiği izlenimini verdi. Diğer üç anahtar işe yaramadı.

Bulgularını, Hollandalı güvenlik şirketi Fox IT'ye devrettiği Hollandalı teknoloji haber sitesi Tweakers ile paylaştı..

Güvenlik açığını teyit ederek aşağıdaki ifadeyi yayınladılar:

“Kod imzalama sertifikası gerçekten de bir ürün yazılımı paketi içindir, ürün yazılımı sürümü 1.00b03. Kaynak tarihi 27 Şubat’ta, yani bu sertifikanın anahtarları, sertifikanın süresi dolmadan çok önce serbest bırakıldı. Bu büyük bir hata”.

Neden Bu Kadar Ciddi??

Birkaç seviyede ciddi.

İlk olarak, Fox IT aynı klasörde dört sertifika olduğunu bildirdi. Bu sertifikalar Starfield Technologies, KEEBOX Inc. ve Alpha Networks'ten geldi. Hepsi, antivirüs yazılımını atlama özelliğine sahip kötü amaçlı bir kod oluşturmak için kullanılmış olabilir Bu Antivirüs Yazılımının Performansını Bu En Popüler 5 Siteyle Karşılaştırın Antivirüs Yazılımının Performansını Bu 5 En Popüler Sitelerle Karşılaştırın Hangi antivirüs yazılımı olan kullanmalı? Hangisi en iyisi"? Burada, bilinçli bir karar vermenize yardımcı olmak için virüsten koruma performansını denetlemek için en iyi çevrimiçi kaynaklardan beşine göz atacağız. ve diğer geleneksel güvenlik kontrolleri - aslında çoğu güvenlik teknolojisi, imzalanan dosyalara güvenecek ve soru sormadan geçmelerine izin verecektir..

İkincisi, gelişmiş kalıcı tehdit (APT) saldırıları hackerlar için giderek daha çok tercih edilen bir modus operandi oluyor. Neredeyse her zaman mağdurlarını boyun eğdirmek için kaybedilen veya çalınan sertifikaları ve anahtarları kullanırlar. Son örnekler arasında Destover silecek kötü amaçlı yazılımları 2014'ün Son Tartışması: Sony Hack, Röportaj ve Kuzey Kore 2014'ün Son Tartışması: Sony Hack, Görüşme ve Kuzey Kore Kuzey Kore gerçekten Sony Pictures'ı hackledi mi? Kanıt nerede? Saldırıdan başka biri kazanmaya devam etti mi ve olay bir filmin tanıtımına nasıl dönüştü? 2014’te Sony’ye karşı kullanıldı ve Apple’ın Çinli üreticilerine Duqu 2.0 saldırısı düzenlendi.

Suçlunun cephaneliğine daha fazla güç katmanın mantıklı olmadığı açık ve başlangıçta belirtilen güven unsuruna geri dönüyor. Tüketiciler olarak, siber suçluların tehdidine karşı mücadeleye yardımcı olmak için güvenlik tabanlı varlıklarını koruma konusunda bu firmaların uyanık olmalarına ihtiyacımız var..

Kim etkilendi?

Burada dürüst cevap bilmiyoruz ki.

D-Link zaten bellenimin yeni sürümlerini yayınlamış olsa da, bilgisayar korsanlarının bartvbl'ın keşfedilmesinden önce anahtarları çıkarmayı ve kullanmayı başarmasının bir yolu yoktur..

Kötü amaçlı yazılım örneklerinin VirusTotal gibi hizmetler üzerinde analiz edilmesinin nihayetinde sorunun cevabını vereceği umuluyor, öncelikle potansiyel bir virüsün keşfedilmesini beklememiz gerekiyor.

Bu Olay Teknoloji Konusunda Güveninizi Sarsar mı?

Bu durum hakkındaki düşüncelerin neler? Bunun gibi kusurlar teknoloji dünyasında kaçınılmaz bir durum mu, yoksa güvenlik konusundaki zayıf tutumları için suçlayacak şirketler mi??

Böyle bir olay gelecekte sizi D-Link ürünlerini kullanarak mı bırakacaksınız, yoksa sorunu kabul edip etmeyecek olursunuz?

Her zamanki gibi, sizden haber almak isteriz. Aşağıdaki yorumlar bölümünde düşüncelerinizi bize iletebilirsiniz..

Image Credit: Matthias Ripp, Flickr.com üzerinden