Edmund Richardson

0

2829

665

CPU üreticileri birkaç ay dayanıyor. Büyük Spectre ve Meltdown açıkları bilgi işlem dünyasını sarstı. Ve sonra, güvenlik açıkları yeterince kötü değilse, sorunları düzeltmek için ortaya konulan yamalar kendi sorunlarıyla geldi. Spectre / Meltdown'ın etkisinin kaybolması biraz zaman alacak..

AMD çipleri bozulmamış değildi. Daha kötüsü, Mart 2018'de araştırmacılar, AMD'ye özgü yeni bir kritik güvenlik açığı bulduğunu iddia ediyorlar. Ancak, teknoloji dünyasındaki bazı insanlar emin değil. AMD Ryzen CPU'larındaki kritik güvenlik açıkları raporlarında yeni bir gerçek var mı? Yeni AMD Ryzen Hakkında Neler İyi? AMD Ryzen az önce indi ve CPU dünyası daha da ilginçleşti. Hype ne hakkında ve senin için doğru mu? ? Şimdiye kadar hikayeye bir göz atalım.

Kritik Güvenlik Açıkları ve Sömürülebilir Arka Kapılar

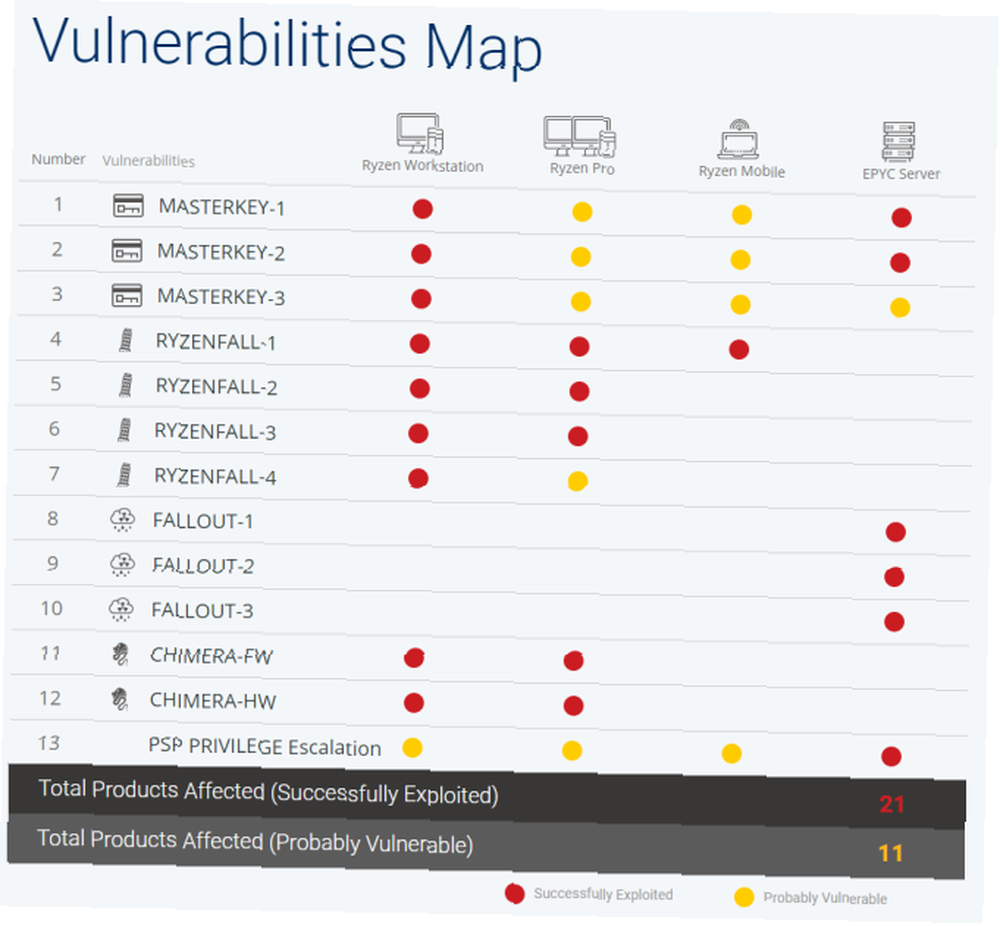

İsrail güvenlik firması CTS Labs, 13 kritik güvenlik açığını açıkladı. Güvenlik açıkları, AMD'nin Ryzen iş istasyonunu, Ryzen Pro'yu, Ryzen mobil mimarisini ve EPYC sunucu işlemcilerini etkiler. Ayrıca, güvenlik açıkları Spectre / Meltdown ile benzerlik göstermektedir ve bir saldırganın özel verilere erişmesine, kötü amaçlı yazılım yüklemesine ya da güvenli bir sisteme erişmesine izin verebilir.

İşlemci güvenlik açıkları, şifreleme anahtarlarının, parolaların ve diğer aşırı hassas verilerin güvenli bir şekilde saklanmasını sağlayan bir CPU güvenlik özelliği olan AMD'nin Güvenli İşlemcisi tasarımından kaynaklanmaktadır. Bu, AMD'nin işlemciyi diğer donanım cihazlarına bağlayan Zen yonga setinin tasarımındaki bir kusur ile birlikte.

“İş istasyonları ve sunucular da dahil olmak üzere, AMD ürünlerinin çoğunun ayrılmaz bir parçası, şu anda kötü niyetli oyuncuların Güvenli İşlemcinin kendi içine kötü amaçlı kodları kalıcı olarak yüklemelerine izin verebilecek çoklu güvenlik açıkları ile birlikte geliyor.”

Bu Güvenlik Açıkları Gerçek mi?

Evet, çok gerçekler ve dört farklı tada geliyorlar:

- Ryzenfall: Kötü amaçlı kodun AMD Güvenli İşlemcinin kontrolünü tamamen ele geçirmesine izin verir

- Araları açılmak: Bir saldırganın SMRAM gibi korumalı bellek alanlarından okuma ve yazma izni verir

- Chimera: bir “çift” bir AMD Ryzen yonga setine doğrudan kötü amaçlı kodun enjekte edilmesini sağlayan bir üretici yazılımı hatası ve bir donanım hatası ile birlikte güvenlik açığı; yonga seti tabanlı kötü amaçlı yazılım neredeyse tüm uç nokta güvenlik çözümlerinden kaçıyor

- Ana anahtar: Güvenli İşlemciye erişime izin vermek için AMD Secure Processor ürün yazılımında birden fazla güvenlik açığından yararlanılması; son derece gizli, kalıcı yongaseti tabanlı kötü amaçlı yazılımların güvenlikten kaçmasına izin verir; fiziksel cihazın zarar görmesine izin verebilir

CTS Labs güvenlik blogunun durumları, “Saldırganlar, Windows Kimlik Bilgisi Korumasını atlamak, ağ kimlik bilgilerini çalmak ve ardından yüksek güvenlikli Windows kurumsal ağını bile yaymak için potansiyel olarak Ryzenfall'ı kullanabilir […] Saldırganlar, müşterileri riske maruz bırakarak Güvenli İşlemciye kalıcı kötü amaçlı yazılım yüklemek için Masterkey ile birlikte Ryzenfall kullanabilirler gizli ve uzun vadeli endüstriyel casusluk.”

Diğer güvenlik araştırmacıları bulguları hızla doğruladı.

Yayınlanma konusundaki yutturmacadan bağımsız olarak, hatalar gerçektir, teknik raporlarında (kamuya açık olmayan) doğru bir şekilde açıklanmıştır ve bunların yararlanma kod çalışmaları.

- Dan Guido (@dguido) 13 Mart 2018

Güvenlik açıklarının hiçbiri fiziksel aygıta erişim veya çalışacak ek sürücüler gerektirmez. Bununla birlikte, yerel makine yöneticisi ayrıcalıkları gerektiriyorlar, bu yüzden bazı zamanlar var. Ve kabul edelim ki, birisi sisteminize doğrudan kök erişimi varsa, siz zaten bir acı dünyasındasınız..

Sorun Ne O zaman??

Kimse CTS Laboratuarlarını gerçekten duymadı. Hangi başlı başına bir sorun değil. Küçük firmalar her zaman mükemmel araştırmalar yaparlar. Daha ziyade, CTS Labs, güvenlik açıklarını kamuya açıklamak konusunda nasıl ilerliyordu. Standart güvenlik açıklaması, araştırmacılardan hassas şirketlerle kamuya açılmadan önce bir sorunu düzeltmeleri için savunmasız şirkete en az 90 gün süre vermelerini ister..

CTS Labs, AMD'yi amdflaws sitelerini çevrimiçi hale getirmeden 24 saat önce bir miktar kırk oldu. Ve bu güvenlik topluluğundan önemli bir öfke çekti. Bu sadece site değil. Güvenlik açıklarının sunulması da aynı zamanda sorun teşkil etmektedir. Güvenlik açığı bilgi sitesi, araştırmacılardan biriyle yapılan bir röportajı içeriyor, Infographics ve diğer medyalarla dolu, konular için heyecan verici ve akılda kalıcı isimler var ve bir güvenlik açığının serbest bırakılması için abartılı görünüyor. (AMD'ye 24 saatten daha az bir sürede düzeltmeleri için verdiği güvenlik açığı!)

CTS Labs da bunun için gerekçesini verdi. CTS Labs CTO Ilia Luk-Zilberman şöyle açıklıyor: ““Sorumlu Açıklama” nın mevcut yapısının çok ciddi bir sorunu var..” Ayrıca, onlar “Bugün dünyadaki aktörleri göz önünde bulundurarak, bu güvenlik açıklarına sahip dünyadaki tek grup olduğumuza inanmanın zor olduğunu düşünüyorum..” Mektubun tamamını buradan okuyabilirsiniz [PDF].

TL; DR: CTS Labs 30/60/90 günlük bekleme süresinin zaten hassas tüketicilerin tehlikesini artırdığına inanıyor. Araştırmacılar açıklamayı hemen yaparsa, şirketin elini derhal harekete geçmeye zorlar. Aslında, CTS Labs'in Dan Guido ile (onay Tweet'i yukarıda bağlantılıdır) yaptığı gibi, üçüncü taraf doğrulama kullanmaları önerileri mantıklıdır - ama zaten olan bir şey.

AMD Hisse Senedi

Diğer araştırmacılar, gerekli sistem erişimi seviyesine bağlı olarak kusurların ciddiyetini küçümsemiştir. Raporun zamanlamasıyla ilgili daha fazla soru ortaya çıkmış, hisse senedi satan firma Viceroy Research, AMD hisselerinin tüm değerlerini kaybedebileceğini bildiren bir rapor yayınlıyordu. AMD hisseleri CTS Labs güvenlik açığı raporunun yayımlanmasıyla aynı zamana denk geldi, ancak günü öncekinden daha fazla kapattı.

Linux çekirdeği lideri geliştirici Linus Torvalds, CTS Labs yaklaşımının da ihmal edici olduğuna inandığını belirtti. “Evet, benim için bir güvenlik danışmanlığından çok hisse senedi manipülasyonuna benziyor.” Torvalds ayrıca, güvenlik araştırmacılarının iddiada bulundukları serbest bırakmayı çevreleyen gereksiz yutturmacaya dikkat çekiyor “Bu yüzden palyaçolara benziyor..”

Torntlar ranting benzeri görülmemiş değil. Ama o haklı. Aynı zamanda bir başkasının arkasında geliyor “güvenlik uyarısı” çalışmak için hem korkunç bir SSH hem de korkunç bir kök şifre gerektiriyordu. Torvalds (ve diğer güvenlik araştırmacıları ve geliştiricileri) meselesi, bazen bir kusurun tehlikeli ve egzotik göründüğü için, genel halk için çok büyük bir sorun haline gelmediğidir..

Güvende Kalabilirmisin?

Bu karışık bir güvenlik çantası. AMD Ryzen CPU'nuz savunmasız mı? Evet öyle. AMD Ryzen CPU'nuzun böyle bir kullanım görmesi olası mı? En azından kısa vadede, biraz olası değildir.

Bununla birlikte, AMD Ryzen sistemine sahip olanların, önümüzdeki birkaç hafta boyunca AMD güvenlik düzeltme ekini yayınlayabilene kadar güvenlik dikkat düzeyini yükseltmeleri gerekir. Umarım, onlar Spectre / Meltdown yamalar daha iyi lanet bir manzara olacak Spectre ve Meltdown Hala Bir Tehdit mi? İhtiyacınız Olan Yamalar Spectre ve Erime Hala Tehdit mi? İhtiyacınız Olan Yamalar Spectre ve Meltdown, CPU açıklarıdır. Bu güvenlik açıklarını gidermeye daha yakın mıyız? Yamaların çalışmasını sağlayın? !