Mark Lucas

0

4250

1195

Şimdiye dek, hepimizin 5 dakika içinde nasıl hackleyebileceğinizi gösterdiğim WEP ile ağları güvenceye almanın tehlikelerinin farkında olmalıyız. Kendi WEP Ağınızı Nasıl Çatırtacağınızı Bulmak İçin Gerçekten Nasıl Çaresiz Olduğunuzu Öğrenin Gerçekten Ne Kadar Güvensiz Olduğunu Bulmak için Ağ Size sürekli olarak kablosuz ağınızı 'güvenli kılmak' için WEP kullanmanın gerçekten bir aptal oyun olduğunu söylüyoruz, ancak insanlar hala bunu yapıyor. Bugün size WEP'in gerçekte ne kadar güvensiz olduğunu göstermek istiyorum. Tavsiyeler her zaman ağınızı korumak için WPA veya WPA2 kullanmak, kaba kuvvetler tarafından saldırıya uğramayacak uzun bir parola kullanmak olmuştur..

Şimdiye dek, hepimizin 5 dakika içinde nasıl hackleyebileceğinizi gösterdiğim WEP ile ağları güvenceye almanın tehlikelerinin farkında olmalıyız. Kendi WEP Ağınızı Nasıl Çatırtacağınızı Bulmak İçin Gerçekten Nasıl Çaresiz Olduğunuzu Öğrenin Gerçekten Ne Kadar Güvensiz Olduğunu Bulmak için Ağ Size sürekli olarak kablosuz ağınızı 'güvenli kılmak' için WEP kullanmanın gerçekten bir aptal oyun olduğunu söylüyoruz, ancak insanlar hala bunu yapıyor. Bugün size WEP'in gerçekte ne kadar güvensiz olduğunu göstermek istiyorum. Tavsiyeler her zaman ağınızı korumak için WPA veya WPA2 kullanmak, kaba kuvvetler tarafından saldırıya uğramayacak uzun bir parola kullanmak olmuştur..

Pekâlâ, bir çok yönlendiricide, sömürülebilecek önemli bir arka kapı olduğu ortaya çıktı. WPS. Korsanlığın nasıl çalıştığını, kendi ağınızı nasıl test edeceğinizi ve önlemek için ne yapabileceğinizi öğrenmek için okumaya devam edin..

Arka fon

WPA'nın kendisi oldukça güvenlidir. Parola yalnızca kaba kuvvetle kırılabilir, bu nedenle zayıf bir tek kelimeli parola seçtiyseniz yalnızca gerçekçi olarak kesilebilir.

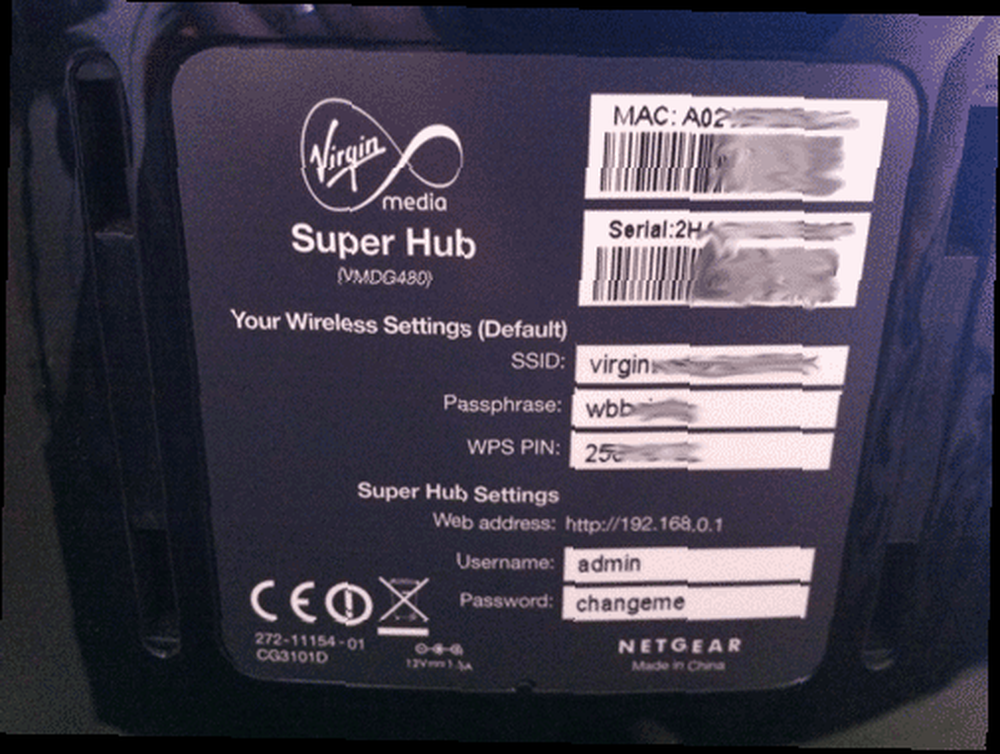

Diğer yandan WPS, yönlendiricinin yan tarafına yazılan fiziksel bir PIN veya her iki cihazda da basabileceğiniz bir düğme kullanarak WPA şifresini kolayca atlamanıza izin veren birçok wifi yönlendiricisine yerleşik bir teknolojidir. onları eşleştirmek.

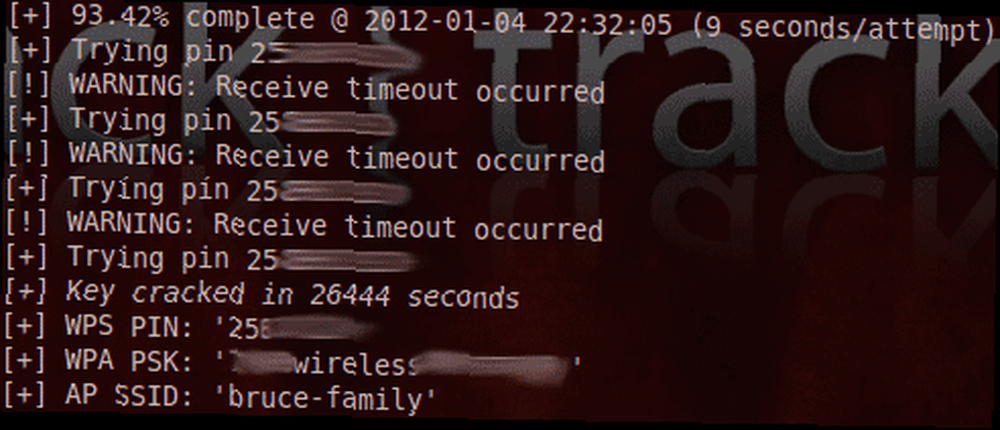

WPS PIN’inin olduğu anlaşılıyor. - 8 basamaklı bir sayısal kod - kaba kuvvet saldırılarına karşı çok savunmasızdır. Hassas bir yönlendirici ve iyi bir sinyal varsayarak, WPS PIN'i 2 saat kadar kısa bir sürede saldırıya uğrayabilir. WPS PIN'i alındığında, WPA şifresi de açıklanır..

Craig Heffner tarafından piyasaya sürülen ve Google Kodu'ndan indirebileceğiniz Reaver, uygun ağları işaret edip vurabileceğiniz pratik bir uygulamadır. İşte eylem videosu (Saldırganın gösterdiği tüm şifreyi görmek istiyorsanız sonuna kadar atlayın):

Stefan Viehböck de aynı güvenlik açığını bağımsız olarak keşfetti ve indirebileceğiniz benzer bir araç yayımladı. İşte Stefan'ın eylemdeki uygulamasının bir videosu:

Saldırıyı Azaltma

Saldırıyı hafifletmek için birkaç yöntem var. İlki, yönlendiricinizdeki WPS seçeneğini tamamen devre dışı bırakmaktır. Ne yazık ki, bu her yönlendiricide mümkün değildir ve genellikle varsayılan olarak etkindir, bu nedenle teknoloji meraklısı olmayan kullanıcılar burada hassas.

Sadece bu değil, yönlendiricimde seçeneği buldum. DISABLE WPS PIN yönlendiricinin tarafına yazılan PIN'i devre dışı bırakmadı - yalnızca kullanıcı tanımlı PIN'i. Alıntı yaparım:

Devre dışı bırakıldığında, kullanıcılar hala Push Button veya PIN Numarası yöntemiyle WPS üzerinden kablosuz bir istemci ekleyebilir.

Yani bazı durumlarda, bu sadece kullanıcı ayarları ile hafifletilemeyen kalıcı bir arka kapı gibi görünüyor.

İkinci bir seçenek de kablosuz ağı tamamen hassas cihazlarda devre dışı bırakmaktır, ancak açıkçası bu, dizüstü bilgisayarlar ve mobil cihazlar için wifi işlevine ihtiyaç duyan çoğu kullanıcı için uygun bir seçenek olmayacaktır..

Aranızdaki ileri kullanıcılar, bu noktada ağa katılmasına izin verilen belirli cihazların bir listesini oluşturmak için MAC adresi filtrelemesi hakkında düşünebilir - ancak bu, izin verilen bir cihazın MAC adresini taklit ederek kolayca atlanabilir.

Son olarak, art arda başarısız denemeler tespit edildiğinde cihazlar kilitlemeyi başlatabilir. Bu, bir saldırıyı tamamen azaltmaz, ancak önemli ölçüde tamamlamak için gereken süreyi arttırır. Netgear router'ların otomatik olarak 5 dakikalık bir blok yerleşik yapıya sahip olduğuna inanıyorum, ancak testlerimde bu sadece en fazla bir gün için gereken saldırı süresini artırdı.

Bir ürün yazılımı güncellemesi, cihazların engellenme süresini artırabilir, bu nedenle de katlanarak bir saldırı için gereken toplam süreyi arttırır), ancak bunun kullanıcı tarafından başlatılması (çoğu kullanıcı için olası değildir) veya yönlendirici yeniden başlatıldığında otomatik olarak yapılması gerekir ( kablo servislerinde genellikle böyledir).

Kendin dene

Kendi ev kurulumlarını güvenlik açığı için test etmek isteyenler için, Google Kodu'ndaki Reaver projesinden en son kodu alabilirsiniz. Bunu test etmek için Linux'un bazı lezzetlerine ihtiyacınız olacak (Backtrack'i öneriyorum), aynı zamanda göz alıcı wifi izleme ve uygun sürücüleri / uçak yazılım paketini sağlayan bir kart. WEP çatlama konusundaki son eğitimimi izleyebilseydiniz Kendi WEP Ağınızı Nasıl Çatırtabilirsiniz Gerçekten Gerçekten Nasıl Güvensiz Bulunabildiğini Öğrenmek Kendi WEP Ağınızı Nasıl Çatırtabilirsiniz Gerçekten Gerçekten Nasıl Güvensiz Olduğunu Öğrenmek kablosuz ağınızı 'güvenli kılmak' için WEP'i kullanmak gerçekten bir aptal oyun, ancak insanlar hala bunu yapıyor. Bugün size WEP'in gerçekte ne kadar güvensiz olduğunu size göstermek istiyorum..

Paketi indirdikten sonra dizine gidin ve yazın (XXXX'in geçerli sürüm numarasıyla değiştirilmesi veya konsolun sizin için komutu eşleşen dosya adıyla otomatik olarak tamamlaması için SEKME tuşuna basabileceğinizi unutmayın):

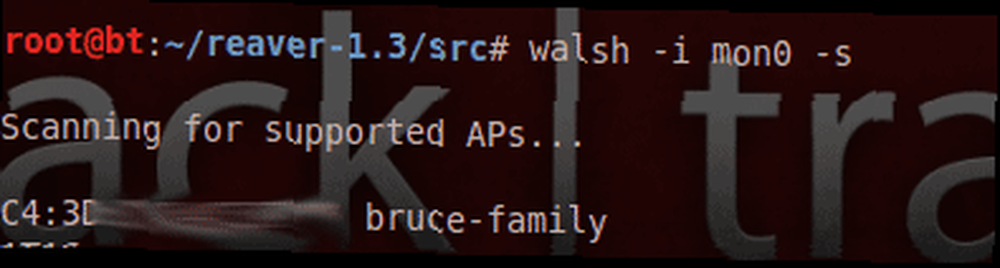

tar -xvf okuyucusu-XXXXX.tar.gz cd okuyucusu-XXXX / src. Oluşturulan bir mon0 arayüzü hakkında bir şeyler görmelisiniz. Uygun ağları taramak için şunları kullanın:

walsh -i mon0

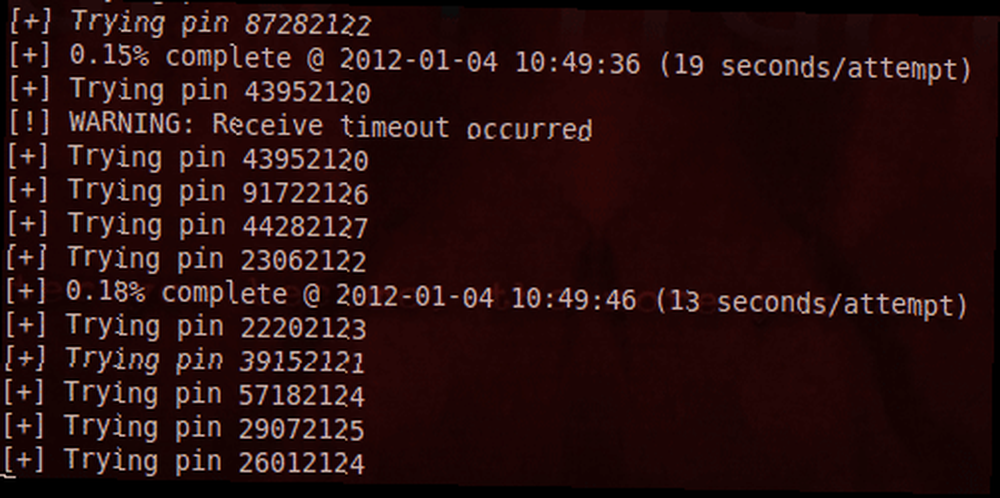

ve reaver saldırısına başlamak için, şunu yazın (BSSID'yi hedef ağın onaltılık BSSID ile değiştirildi):

reaver -i mon0 -b BSSID -vv -d 0 - giriş kilitleri

Bunun bir olacağını söylemeye gerek yok ciddi telli dolandırıcılık suçu Açıkça test etme izniniz olmayan herhangi bir ağda işlem yapmak için.

Sorun giderme

Daha dolu bir SSS için Reaver wiki'sini kontrol ettiğinizden emin olun. Bulduğum en yaygın sorun, ya çok zayıf bir sinyaldi, yani tam bir WPS anlaşmasının asla tamamlanamaması ya da aynı PIN, bir zaman aşımı ile birlikte tekrarlanıyordu - bunun nedeni, yönlendiricinin 5 dakikalık kilitlemesinden kaynaklanıyordu..

Yazılımı çalışır halde bıraktım ve bir süre sonra, ev ağım 8 saatten kısa bir süre içinde kırılana kadar biraz daha PIN kodu deneyecekti ve özenle ayarladığım 20 alfasayısal, karışık noktalama işaretçisi ekranda belirdi..

Endişelenmelisin?

Bu hala yeni bir saldırıdır, ancak tehlikelerin farkında olmanız ve kendinizi nasıl koruyacağınızı bilmeniz önemlidir. Yönlendiricinizin savunmasız olduğunu ve aranacak bir destek numarasına sahip olduğunu düşünüyorsanız, uygun bir üretici yazılımı güncellemesi yapılabilene kadar ne kadar süreceklerini veya daha önce mevcutsa yükseltme işlemine nasıl devam edebileceğinizi sormanızı öneririm..

Bazı kullanıcılar basit bir ayar değişikliği ile bu saldırıyı kolayca önleyebilecek, ancak kullanımdaki çok sayıda yönlendirici için bu sadece bir ürün yazılımı güncellemesinin biraz azaltacağı kalıcı bir arka kapı.

Herhangi bir sorunuz varsa ya da kendi wifi ile denemeyi başardıysanız yorumlarda bize bildirin..