Owen Little

0

4803

1054

Android telefonlar ve Linux masaüstleri ve sunucuları ortak bir atağı paylaşıyor. Hepsi ortak bir çekirdeğe dayanıyor ve ortak yardımcı programları ve bileşenleri paylaşıyorlar. Bu alanlarda bir güvenlik açığı bulunduğunda, bulaşma çok büyük ve yüz milyonlarca bilgisayar ve mobil cihaz kaçınılmaz olarak etkilenecek.

Linux çekirdeğindeki yeni keşfedilen bir güvenlik açığı (CVE-2016-0728), bunun şaşırtıcı bir örneğidir. İşletim sistemi anahtarlığındaki bir kusurdan yararlanır ve ayrıcalıklı olmayan saldırganların veya kullanıcıların söz konusu sisteme kök erişimi sağlamalarına olanak tanır. İşte nasıl çalıştığını ve neye dikkat etmeniz gerektiğini.

Bu Güvenlik Açığını Anlama

Bu güvenlik açığı, Tel Aviv merkezli büyük bir bilgi güvenliği danışmanlık firması olan Perception Point tarafından keşfedildi. Kusur ilk üç yıl önce Linux Çekirdeği'nin piyasaya sürülmesiyle ortaya çıkmıştı. Linux Çekirdeği: Layman'ın Terimlerindeki Bir Açıklama Linux Çekirdeği: Layman'ın Terimlerindeki Bir Açıklama Linux dağıtımlarının ortak olduğu tek bir fiili şey var: Linux çekirdeği. Ancak çoğu zaman konuşulurken, pek çok insan tam olarak ne yaptığını bilmiyor. sürüm 3.8. Perception Point, Android cihazların yaklaşık üçte ikisinin ve bilinmeyen bir miktarda Linux masaüstü ve sunucunun (muhtemelen milyonlarca kişi) savunmasız olduğunu tahmin ediyor.

Daha önce belirtildiği gibi, bu kusur işletim sistemi anahtarlığında bulunur. Bu, Linux'ta kullanılan ve sürücülerin şifreleme anahtarları ve kimlik doğrulama belirteçleri gibi güvenlik verilerini önbelleğe almasına izin veren bileşendir. Tasarım gereği, işletim sistemi anahtarlığında tutulan veriler diğer uygulamalara açık olmamalıdır.

Bu istismarın kendisi, OS Keyring'de belleğin nasıl yönetildiği konusundaki bir kusurdan yararlanır. Bir arabellek taşması gerçekleştirerek, saldırganlar işletim sistemini root olarak çalıştırılacak olan bazı isteğe bağlı kabuk kodlarını çalıştırmaları için tetikleyebilir..

Linux dağıtımlarının çoğunun önümüzdeki hafta başında düzeltmeler yapması bekleniyor. Ancak modern bir Intel işlemciniz varsa (Broadwell veya üstü), SMAP (Denetim Modu Erişim Önleme) ve SMEP (Denetim Modu Yürütme Önleme) etkinleştirilmeli ve bu güvenlik açığının verebileceği zararı sınırlandıracaktır.

Bu arada, eğer Android'deyseniz, SELinux de aynı şeyi yapmalı. Google’ın bu güvenlik açığının getirdiği riskleri önemsiz bir şekilde küçümsemediğine dikkat çekmek önemlidir. Bir açıklamada, Android 5.0 Lollipop ve sonraki sürümleri çalıştıran tüm cihazların SELinux tarafından korunduğunu ve eski cihazların (Android 4.4 KitKat ve önceki sürümlerini çalıştıran) çoğunluğunun Linux Çekirdeğinin 3.8 sürümünde ortaya çıkan açık kod içermediğini söylediler.

Android Güvenlik Ekibi ayrıca bir düzeltme eki bildirilmemesi konusunda şikayetçi olmadılar. Temel olarak, Algılama Noktasının sorumlu açıklama yapmamasını söylediler Tam veya Sorumlu Açıklama: Güvenlik Açıkları Nasıl Açıklanır Tam veya Sorumlu Açıklama: Popüler Açıklayıcı Yazılımlardaki Güvenlik Açıkları Nasıl Açıklanır, ancak popüler yazılım paketlerindeki güvenlik açıkları nasıl keşfedilir? geliştiricilere bildirildi ve bilgisayar korsanları yararlanabilecekleri güvenlik açıkları hakkında nasıl bilgi edindiler?? .

Temel olarak, bir sorun olmadığını söylüyorlar, ancak daha önce Perception Point tarafından iddia edilen Android cihazlarının çok daha küçük bir bölümünü etkilediğini söylüyorlar. Buna rağmen, piyasaya sürüldüklerinde bu boşlukları bir kez ve herkes için kapatması gereken bir düzeltme yayınlıyorlar..

Ayrıcalık Kontrol Ediliyor

Bilgisayar güvenliğinin en temel ilkelerinden biri, kısaca şöyle özetlenebilir: her kullanıcı her zaman her şeyi yapabilmeli.

Bir kullanıcı sürekli olarak kök veya yönetici olarak oturum açtıysa, bir kötü amaçlı yazılım parçası veya uzaktaki bir saldırganın ciddi hasara neden olması çok daha kolay olacaktır. Bu nedenle çoğu kullanıcı ve uygulamanın sınırlı izinlere sahip sınırlı bir modda bulunmasının nedeni budur. Bilgisayarda hasara yol açabilecek bir şey yapmak istediklerinde - örneğin yeni bir program yüklemek veya önemli bir yapılandırma dosyasını değiştirmek gibi - önce ayrıcalıklarını yükseltmeleri gerekir. Bu kavram evrenseldir ve hemen hemen her işletim sisteminde bulunabilir.

Birisinin bir yönetici hesabına sahip bir Linux veya Mac bilgisayarına giriş yaptığını ve ana bilgisayarlarını düzenlemek istediklerini ve Mac OS X Hosts Dosyasını Nasıl Düzenleyeceğini (Ve Neden İsteyebilirsiniz) Mac OS X Düzenleme Dosyasını Nasıl Düzenleyeceğinizi varsayalım (Ve Neden İstemek İstersiniz) Host dosyası bilgisayarınız tarafından ana bilgisayar adlarını IP adreslerine eşlemek için kullanılır. Anasistemler dosyasına çizgiler ekleyerek veya çıkararak, belirli bir alan adının erişirken göstereceği yeri değiştirebilirsiniz… dosya, bir ana bilgisayar adını yerel bir IP adresine yeniden eşlemek için. Hemen bir metin düzenleyicisiyle açmaya çalışırlarsa, işletim sistemi gibi bir şey söyleyen bir hata mesajı ile döner “erişim reddedildi”.

İşe yaraması için ayrıcalıklarını yükseltmeleri gerekiyordu. Süper kullanıcı moduna süresiz olarak girebilirler SU ve Nedir Linux'u Etkili Kullanmak Neden Önemli? SU Nedir ve Linux'u Etkili Kullanmak Neden Önemli? Linux SU veya kök kullanıcı hesabı, doğru kullanıldığında yardımcı olabilecek ya da dikkatsiz kullanıldığında yıkıcı olabilecek güçlü bir araçtır. SU kullanırken neden sorumlu olmanız gerektiğine bakalım. koşarak “Sudo Su”. Bu, belirtilmemiş bir süre boyunca bir dizi sınırlı işlem yürüteceklerse faydalıdır. Bu moddan çıkmak ve normal kullanıcı hesabına dönmek için, sadece “çıkış” komuta.

Sadece bir komutu süper kullanıcı olarak çalıştırmak için bu komutu sadece “sudo”. Hosts dosyası örneğini kullanarak, ile düzenleyebilirsiniz. “sudo vim etc / hosts”. Daha sonra şifreniz istenecektir. Hesapta yönetici ayrıcalıkları yoksa (örneğin standart bir kullanıcı hesabı ise), komut çalışmaz..

Android'de, uygulamaların atomize edildiği ve sanallaştırıldığı temelde farklı bir izin modeline sahipler ve kullanıcılar başlık altında sınırlı değişiklikler yapabilir. Kullanıcılar, kök dizinine erişim kazanmaktan aktif olarak vazgeçilir. Bu nedenle çoğu taşıyıcı ve üreticinin (istisnalar arasında HTC ile birlikte, İlk Nesilinizi Nasıl Köklendireceğinizi Öğrenin HTC One İlk Nesilinizi Nasıl Köklendireceğinizi Öğrenin HTC One Alışılmadık bir şekilde, bunu mümkün kılan özel bir yardımcı program yoktur - bunun yerine, HTC'nin onaylı kökünü kullanmanız gerekir. yöntemi.) kullanıcıları telefonlarını köklendirmekten ve neden biraz “karanlık sanat”.

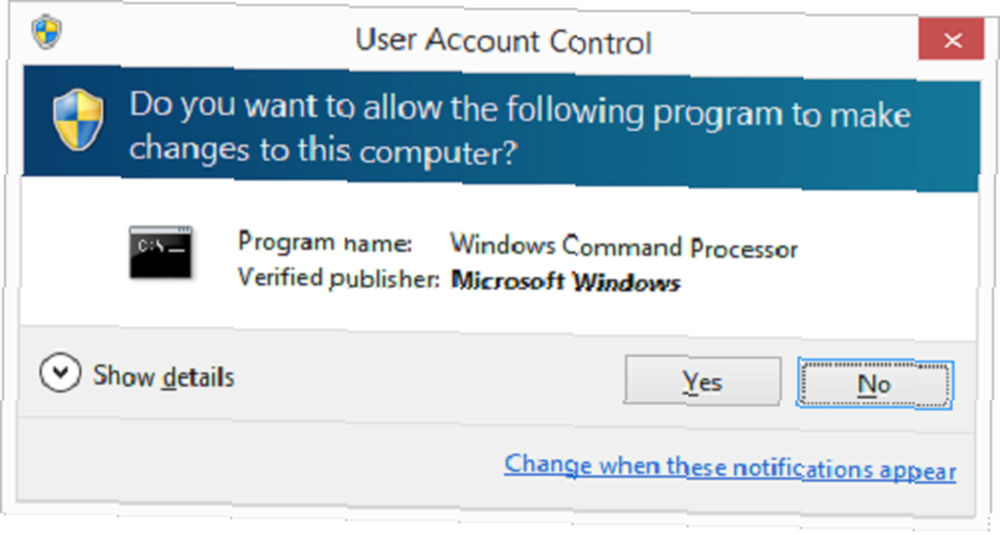

Windows da kendi yükseltilmiş ayrıcalıklara sahip. Bir program gelişmiş izinler gerektiren sistemde bir değişiklik yaptığında, Windows kullanıcıdan bir UAC penceresi (Kullanıcı Erişim Kontrolü) isteyecektir. Bu, yükseltilmiş izinler isteyen programı gösterir. Kod bir şifreleme imzası verilmişse, sahtekarlık programlarını görmenize izin veren kimin imzaladığını gösterir. Kullanıcı daha sonra programa istenen izinleri vermeyi seçebilir veya reddedebilir..

Bu işlem kusurları olmasa da (UAC pencereleri oldukça can sıkıcı olarak kabul edilir. UAC İstemlerini Annoying Stop Durma - Nasıl Bir Kullanıcı Hesabı Denetimi Oluşturma Beyaz Listesi [Windows] UAC İstemlerini Sıkıştırmayı Durdurun - Bir Kullanıcı Hesabı Denetimi Nasıl Oluşturulur Beyaz Liste [Windows] Vista, biz Windows kullanıcıları, bir programın kasıtlı olarak başlattığımız bir programı başlattığını söyleyen, Kullanıcı Hesabı Denetimi (UAC) komut isteminden rahatsız olduklarını, rahatsız olduklarını, rahatsız olduklarını ve yorulduklarını söylediler. uzak ', örneğin), genellikle işe yarıyor. Bununla birlikte, işletim sistemindeki kusurlarla kolayca algılanabilir, Perception Point tarafından tanımlandığı gibi.

Linux Cihazlarına Yönelik Tehditlerin Artırılması

Son yıllarda, sunucu pazarındaki tutkusunu artıran ve masaüstündeki pazar payını artıran Linux tabanlı işletim sistemlerini hedef alan bir saldırı saldırısı gördük..

Son zamanlarda, Rusya'daki bir araştırmacı Uzaktan Erişim Trojanı'nı keşfetti Uzaktan Erişim Trojanları ile Nasıl Basit ve Etkili Bir Şekilde Nasıl Oynanır Uzaktan Erişim Trojanları ile Basit ve Etkili Bir Şekilde Nasıl Bir RAT Kokusu? Uzaktan Erişim Trojanından etkilenmiş olduğunuzu düşünüyorsanız, bu basit adımları izleyerek kolayca kurtulabilirsiniz. Bu, bir saldırganın kullanıcıları gözetleyebilmesi için tasarlandı. Linux.Ekoms.1 olarak adlandırılan Trojan, her 30 saniyede bir ekran görüntüsü alır ve farklı bir dosya uzantısıyla gizlenmiş bir JPEG dosyası olarak geçici bir klasöre kaydeder. Trojanın daha ileri analizleri, geliştiricilerin ses kaydetmesine izin verecek özellikler üzerinde çalıştıklarını ortaya koydu. Bu dosyalar daha sonra uzak bir sunucuya gönderilir. Saldırganlar aynı zamanda bir komut ve kontrol sunucusu üzerinden komut verebileceklerdi..

Linux için bir diğer rootkit - Snakso-A - 64-bit Linux web sunucularını hedef aldı ve kötü amaçlı yazılım sunan bir iFrame enjekte etmek için sessizce sunulan web sayfalarını kaçırdı.

Sonra, elbette, çok şiddetli güvenlik açıkları var, uluslararası haberler haline geldiler. Heartbleed'den Daha Kötü Bir Kabuk gibi şeylerden mi bahsediyorum? ShellShock ile Tanışın: OS X ve Linux İçin Yeni Bir Güvenlik Tehdidi Heartbleed'den Daha Kötü? ShellShock ile Tanışın: Yeni Bir Güvenlik Tehdidi OS X ve Linux için, GHOST güvenlik açığı Linux Ghost Kusuru: Bilmeniz Gereken Her Şey Linux Ghost Hata: Bilmeniz Gereken Her Şey GHOST güvenlik açığı her büyük Linux'un hayati bir parçası dağıtıma. Teorik olarak, bilgisayar korsanlarının bir kullanıcı adı veya şifreye ihtiyaç duymadan bilgisayarların kontrolünü ele geçirmesine izin verebilir. ve Heartbleed Heartbleed - Güvende Kalmak İçin Ne Yapabilirsiniz? Heartbleed - Güvende Kalmak İçin Ne Yapabilirsiniz?? .

Bu tehditler genellikle, yürüttükleri Linux bileşenlerinin sahipleri ve geliştiricileri tarafından uygun bir şekilde çözülür. Ancak, son aylarda, bunu yapma yetenekleri, finansman ve personel sıkıntısı sonucunda, bazılarının Linux'un kendi başarısında mağdur olup olmadığını sorgulamasına yol açtı. Linux Kendi Başarısının Kurbanı Oldu mu? Neden Linux Vakfı başkanı Jim Zemlin kısa süre önce "Linux'un altın çağı" nın yakında sona erebileceğini söyledi? "Linux'u tanıtmak, korumak ve ilerletmek" görevi başarısız oldu? .

Güncellemeleri kontrol et

Önümüzdeki birkaç gün içinde, Linux dağıtımlarının çoğunluğu Android için Google’ın yaptığı gibi yamalar yayınlayacak. Paket yöneticinize düzenli olarak güncellemeleri kontrol etmeniz önerilir..

Bu güvenlik açığı, Linux kullanmaya devam edip etmeyeceğiniz konusunda size soru sordu mu? Bana aşağıdaki yorumlardan bahset.

Fotoğraf Kredisi: Crypt (Christian Ditaputratama), PasswordFile (Christiaan Colen)