Michael Cain

0

1071

3

Favori siber güvenlik terimlerimden biri “botnet.” Her türlü görüntüyü çağrıştırıyor: birbirine bağlı robotlar, ağa bağlı çalışan işçilerin lejyonları aynı anda tek bir hedefe yöneliyor. Yeterince komik, kelimenin uyandırdığı görüntü bir botnet'inkine benziyor - dolambaçlı, en azından.

Botnet'ler, dünya çapında ciddi miktarda bilgi işlem gücünden sorumludur. Ve bu güç düzenli olarak (belki de tutarlı bir şekilde) kötü amaçlı yazılımların, fidye yazılımlarının, spam'lerin ve daha fazlasının kaynağıdır. Peki botnetler nasıl ortaya çıkıyor? Onları kim kontrol ediyor? Ve onları nasıl durdurabiliriz?

Botnet Nedir??

SearchSecurity botnet tanımı şunları belirtir: “bir botnet, PC'leri, sunucuları, mobil cihazları ve yaygın bir kötü amaçlı yazılım tarafından etkilenen ve kontrol altına alınan eşyaların interneti içerebilen internet bağlantılı cihazların bir koleksiyonudur. Kullanıcılar genellikle sistemlerini etkileyen botnetlerin farkında değillerdir..”

Tanımın son cümlesi anahtardır. Bir botnet içindeki cihazlar genellikle isteyerek yoktur. Bazı kötü amaçlı yazılım değişkenleriyle enfekte olan cihazlar, uzaktan tehdit aktörleri, yani siber suçlular tarafından kontrol edilir. Kötü amaçlı yazılım, cihazdaki kötü amaçlı botnet etkinliklerini gizleyerek sahibini ağdaki rollerinin farkında değildir. Eklenti genişletme tabletlerini binlerce kişi tarafından spam göndererek gönderebilirsiniz -.

Bu nedenle, sıklıkla virüslü botnet cihazlarına başvuruyoruz. PC'niz Zombie mi? Her neyse, bir Zombi Bilgisayar Nedir? [MakeUseOf Açıklıyor] Bilgisayarınız Zombi midir? Her neyse, bir Zombi Bilgisayar Nedir? [MakeUseOf Açıklar] Tüm internet spam'lerinin nereden geldiğini hiç merak ettiniz mi? Muhtemelen her gün yüzlerce spam filtreli önemsiz e-posta alıyorsunuz. Bu, dışarıda yüzlerce ve binlerce insan olduğu anlamına mı geliyor? “zombiler.”

Botnet Ne Yapar??

Bir botnet botnet operatörünün isteğine bağlı olarak birkaç ortak fonksiyona sahiptir:

- İstenmeyen e: Dünyanın her yerine çok miktarda spam gönderme. Örneğin, e-postaların küresel e-posta trafiğindeki ocak-eylül ayları arasındaki ortalama payı yüzde 56,69 oldu. Güvenlik araştırma firması FireEye, meşhur Srizbi botnet geçişini geçici olarak durdurduğunda, meşhur McColo barındırma hizmeti çevrimdışı olduktan sonra, küresel spam çok büyük bir oranda düştü (ve aslında, çevrimdışı hale geldiğinde, küresel spam geçici olarak yüzde 50 oranında düştü).

- Kötü amaçlı yazılım: Zararlı makinelere kötü amaçlı yazılım ve casus yazılım teslim etme. Botnet kaynakları, suçlu işletmelerini ilerletmek için erkek faktörler tarafından satın alınmakta ve satılmaktadır..

- Veri: Şifreleri ve diğer özel bilgileri yakalamak. Bu yukarıdakilere bağlanır.

- Dolandırıcılık tıklayın: Virüslü bir cihaz, yanlış web trafiği ve reklam gösterimleri oluşturmak için web sitelerini ziyaret eder.

- Bitcoin: Botnet denetleyicileri, sessizce kar elde etmek için virüslü cihazları Bitcoin ve diğer kripto para birimleri tesisine yönlendirir.

- DDoS: Botnet operatörleri, virüslü cihazların gücünü belirli hedeflere yönlendirerek dağıtılmış hizmet reddi saldırılarında çevrimdışı duruma getirir.

Botnet operatörleri genellikle kar elde etmek için ağlarını bu fonksiyonların bir kısmına çevirirler. Örneğin, ABD vatandaşlarına tıbbi spam gönderen botnet operatörleri, malları teslim eden eczanelere de sahipler. (Ah evet, e-postanın sonunda gerçek ürünler var. Brian Krebs'in Spam Ülkesi bu konuda mükemmel bir bakış.)

Büyük botnetler son birkaç yılda hafifçe yön değiştirdi. Tıbbi ve benzeri spam türlerinin uzun süre aşırı derecede kârlı kalmasına karşın, bazı ülkelerde hükümet baskıları karları aşındırdı. Bu nedenle, Symantec'in Temmuz 2017 İstihbarat Raporu'na göre, kötü amaçlı bir ek içeren e-posta sayısı her 359 e-postaya bir yükseldi.

Botnet Nasıl Görünür??

Bir botnet'in virüslü bilgisayarlardan oluşan bir ağ olduğunu biliyoruz. Ancak, çekirdek bileşenleri ve gerçek botnet mimarisini göz önünde bulundurmak ilginç.

Mimari

İki ana botnet mimarisi vardır:

- İstemci-sunucu modeli: Bir istemci-sunucu botnet tipik olarak bir sohbet istemcisi kullanır (eskiden IRC, fakat modern botnet'ler, ağ ile iletişim kurmak için Telegram ve diğer şifreli mesajlaşma servislerini), alan adını veya web sitesini kullandı. Operatör sunucuya bir mesaj gönderir ve bunu komutu istemcilere iletir. Botnet altyapısı temelden çok karmaşık olmasına rağmen, yoğun bir çaba, istemci-sunucu botnetini devre dışı bırakabilir..

- Eşler arası: Eşler arası (P2P) bir botnet, güvenlik programları ve belirli C2 sunucularını tanımlayan araştırmacıları merkezi olmayan bir ağ oluşturarak durdurmaya çalışır. Bir P2P ağı daha ileridir 10 Muhtemelen Asla Bilemediğiniz Ağ Terimleri Ve Ne Demek İstedikleri Muhtemelen Asla Bilmediğiniz 10 Ağ Terimleri Ve Ne Demek İstedikleri Burada 10 ortak ağ terimini, ne anlama geldiklerini ve nerede karşılaşacağınızı keşfedeceğiz. onlar. Bazı şekillerde, istemci-sunucu modelinden daha fazla. Ayrıca, mimarileri en çok ne düşündüğünden farklı. IP adresleri aracılığıyla iletişim kuran birbirine bağlı virüslü cihazlardan oluşan tek bir ağ yerine, operatörler, sırasıyla birbirlerine ve ana iletişim sunucusuna bağlı olan düğümlere bağlı zombi cihazlarını kullanmayı tercih eder. Fikir, birbirine bağlı çok fazla sayıda ama aynı anda devirmek için ayrı düğümlerin olması..

Komuta ve kontrol

Komuta ve Kontrol (bazen yazılı C&C veya C2) protokolleri çeşitli durumlarda gelir:

- Telnet: Telnet botnet'leri, varsayılan telnet için IP aralıklarını taramak için bir komut dosyası ve botlar eklemek üzere savunmasız cihazlar eklemek için SSH sunucusu girişleri kullanmak oldukça kolaydır..

- IRC: IRC ağları, C2 protokolü için oldukça düşük bir bant genişliği iletişim yöntemi sunar. Kanalları hızlı bir şekilde değiştirme yeteneği, botnet operatörleri için bazı ek güvenlik sağlar, ancak virüslü istemcilerin güncellenmiş kanal bilgisi almazlarsa botnet'ten kolayca kesilebileceği anlamına gelir. IRC trafiğinin incelenmesi ve yalıtılması nispeten kolaydır, yani birçok operatör bu yöntemden uzaklaşmıştır..

- Alan adları: Bazı büyük botnet'ler kontrol için mesajlaşma istemcisi yerine etki alanları kullanır. Etkilenen cihazlar, kontrol komutlarının bir listesini sunan belirli bir alana erişerek anında değişikliklere ve güncellemelere kolayca izin verir. Dezavantajı, büyük botnetler için muazzam bant genişliği gereksinimi ve şüpheli kontrol alanlarının kapatıldığı göreceli kolaylıktır. Bazı operatörler, katı suçlu İnternet yasası ile ülkelerin yetki alanı dışında çalışmak için kurşun geçirmez barındırma hizmeti kullanmaktadır..

- P2P: Bir P2P protokolü genellikle asimetrik şifreleme (bir genel ve bir özel anahtar) kullanarak dijital imzalamayı uygular. Yani operatör özel anahtarı tutarken, başka birinin botnet'e farklı komutlar vermesi son derece zordur (aslında mümkün değildir). Benzer şekilde, tek bir tanımlanmış C2 sunucusunun olmaması, bir P2P botnet'e saldırmayı ve yok etmeyi rakiplerinden daha zor hale getirir.

- Diğerleri: Yıllar boyunca, botnet operatörlerinin bazı ilginç Komuta ve Kontrol kanallarını kullandıklarını gördük. Anında aklınıza gelenler, Twitter üzerinden kontrol edilen Android Twitoor botnet gibi sosyal medya kanalları veya Minecraft sunucu listesi alt ağını kullanan IP adreslerini almak için Mac.Backdoor.iWorm. Instagram da güvenli değil. 2017'de, Rus istihbaratına yakın bağları olan bir siber casusluk grubu olan Turla, bir kötü amaçlı yazılım dağıtım C2 sunucusunun yerini depolamak için Britney Spears Instagram fotoğraflarıyla ilgili yorumlar kullanıyordu..

Zombiler

Botnet bulmacasının son parçası, virüslü cihazlardır (yani zombiler)..

Botnet operatörleri, çalışma güçlerini artırmak için savunmasız cihazları amaçlı olarak tarar ve bulaştırır. Ana botnet kullanımlarını yukarıda listeledik. Bu işlevlerin tümü hesaplama gücü gerektirir. Dahası, botnet operatörleri virüslü makinelerinin gücünü birbirine çeviren her zaman birbirleriyle arkadaşça değillerdir..

Zaman zombi cihaz sahiplerinin büyük çoğunluğu botnet'teki rollerinin farkında değil. Ancak, zaman zaman botnet malware, diğer malware değişkenleri için bir kanal görevi görür.

Bu ESET videosu, botnet'lerin nasıl genişlediğine dair güzel bir açıklama sunar:

Cihaz Türleri

Ağa bağlı cihazlar şaşırtıcı bir oranda çevrimiçi geliyor. Botnet'ler sadece bir PC veya Mac için avlanmıyor. Aşağıdaki bölümde olacağı gibi, Nesnelerin İnterneti cihazları da botnet kötü amaçlı yazılım türevlerine karşı hassastır (daha fazla değilse). Özellikle de korkunç güvenliklerinden dolayı aranırlarsa.

Ebeveynlerime yeni akıllı TV'lerini iade etmelerini söyleseydim, çünkü ÇOK güvensiz olduğundan, beni iyi bir kız mı yoksa kötü bir kız mı yapar??

Sesli komutları dinleyebiliyor mu diye sordum, evet dediler; Ben çatırtı sesi çıkardım. Yarın konuşacağımızı söylediler.- Tanya Janca (@shehackspurple) Tarafindan Çekilen Ilginç Fotograflari Görüntüle 28 Aralık 2017

Akıllı telefonlar ve tabletler de güvenli değil. Android son birkaç yılda birkaç botnet gördü. Android kolay bir hedeftir Malware Smartphone'unuza Nasıl Girer? Zararlı Yazılımlar Akıllı Telefonunuza Nasıl Girer? Kötü amaçlı yazılım satıcıları neden akıllı telefonunuza virüslü bir uygulamayla bulaştırmak istiyor ve kötü amaçlı yazılım ilk başta mobil uygulamaya nasıl giriyor? : açık kaynak, birden fazla işletim sistemi sürümü ve herhangi bir zamanda çok sayıda güvenlik açığı var. Bu kadar çabuk sevinmeyin, iOS kullanıcıları. Genellikle güvenlik açıklarına sahip jailbroken iPhone'larla sınırlı olmasına rağmen, Apple mobil cihazlarını hedef alan bir kaç kötü amaçlı yazılım varyantı olmuştur..

Başka bir çekirdek botnet cihazı hedefi savunmasız bir yönlendiricidir 10 Yönlendiriciniz Düşündüğünüz Kadar Güvenli Değildir 10 Yönlendiriciniz Düşündüğünüz Kadar Güvenli Değildir Yönlendiricinizin bilgisayar korsanları ve arabayla seyahat eden kablosuz korsanların yararlanabileceği 10 yol . . Eski çalışan ve güvenli olmayan bellenimi çalıştıran yönlendiriciler botnet'ler için kolay hedeflerdir ve çoğu sahip, İnternet portalının bir virüs taşıdığını fark etmez. Benzer şekilde, basitçe şaşırtıcı miktarda internet kullanıcısı yönlendiricilerindeki varsayılan ayarları değiştiremez. 3 Değiştirmeniz Gereken Varsayılan Şifreler ve Neden 3 Varsayılan Şifreler Değiştirmeniz Gereken ve Neden Şifreler uygun değildir, ancak zorunludur. Pek çok insan, mümkün olduğu yerlerde şifreleri kullanmaktan kaçınır ve tüm hesapları için varsayılan ayarları veya aynı şifreyi kullanmaktan mutlu olur. Bu davranış verilerinizi yapabilir ve… kurulumdan sonra. IoT cihazları gibi, bu da kötü amaçlı yazılımların şaşırtıcı bir hızla yayılmasına olanak tanıyor ve binlerce cihazın bulaşmasında az dirençle karşılaştı.

Botnet Aşağı Çekmek

Bir botnet'i indirmek, birkaç nedenden dolayı kolay bir iş değildir. Bazen botnet mimarisi bir operatörün hızlı bir şekilde yeniden oluşturulmasına izin verir. Diğer zamanlarda, botnet tek bir dokunuşta aşağı çekmek için çok büyüktür. Botnet devralmalarının çoğunluğu, güvenlik araştırmacıları, devlet kurumları ve diğer bilgisayar korsanları arasında eşgüdüm gerektiriyor;.

Güvenlik araştırmacılarının karşılaştığı en büyük sorun, copycat operatörlerinin aynı kötü amaçlı yazılımları kullanarak işlem başlatmasıyla ilgili kolaylıktır..

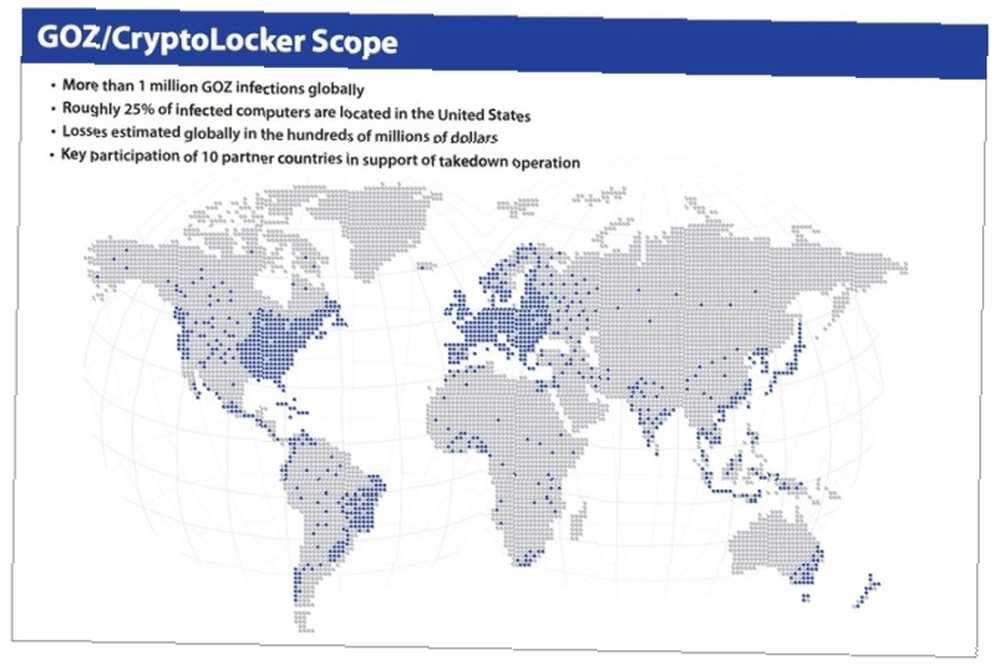

GameOver Zeus

GameOver Zeus (GOZ) botnet'ini kaldırma örneği olarak kullanacağım. GOZ, en yüksek bir milyondan fazla virüslü cihazın zirvede olduğu düşünülen en yeni botnetlerden biriydi. Botnet'in birincil kullanımı para hırsızlığıydı (CryptoLocker Ransomware'in Dağıtılması Ransomware'in Tarihçesi: Nereye Başladı ve Nereye Gitti? Gittikçe daha güçlü bir tehdit haline gelmeden önce Rusya ve Doğu Avrupa kaynaklı, ancak gelecek fidye için ne tutabilir?) ve spam posta ve karmaşık bir eşler arası etki alanı oluşturma algoritması kullanılarak durdurulamaz gibi görünüyordu..

Etki alanı üreten bir algoritma botnet’in bir kullanım alanı için uzun etki alanı listelerini önceden oluşturmasını sağlar. “buluşma noktaları” botnet malware için. Birden fazla buluşma noktası yayılmayı durdurmayı neredeyse imkansız kılıyor, çünkü yalnızca operatörler alan listesini biliyor.

2014 yılında, FBI ve diğer uluslararası kuruluşlarla birlikte çalışan bir güvenlik araştırmacıları ekibi, GameOver Zeus'u çevrimdışı olarak Tovar Operasyonunda çalıştırmaya zorladı. Kolay değildi. Alan adı kayıt dizilimlerini fark ettikten sonra, ekip altı ay içinde operasyonun başlamasına yol açan yaklaşık 150.000 alan kaydetti. Bu, botnet operatörlerinden gelecekteki herhangi bir alan adı kaydını engellemekti..

Daha sonra birkaç ISS, botnet operatörleri tarafından komut ve kontrol sunucuları ile gerçek botnet arasında iletişim kurmak için kullanılan GOZ'nin vekil düğümlerinin operasyon kontrolünü verdi. Tovar Operasyonunda FBI araştırmacısı Elliot Peterson şöyle dedi: “Konuşmak için iyi olduğumuz botları ikna edebildik, ama kötü adamlar tarafından kontrol edilen tüm arkadaş ve vekiller ve süpernotlar konuşmakta kötüydü ve göz ardı edilmemeliydi.”

Botnet sahibi Evgeniy Bogachev (çevrimiçi takma isim Slavik), devralma işleminin bir saat sonra gerçekleştiğini fark etti ve dört ya da beş saat önce tekrar savaşmaya çalıştı. “yemeden” yenilgi.

Sonrasında araştırmacılar, ünlü CryptoLocker Ransomware şifrelemesini kırabildi, kurbanlar için ücretsiz şifre çözme araçları yarattı CryptoLocker Öldü: İşte Dosyalarınızı Geri Alabilirsiniz! CryptoLocker Öldü: İşte Dosyalarınızı Geri Alabilirsiniz! .

IoT Botnet'leri Farklı

GameOver Zeus ile mücadele için alınacak önlemler çok kapsamlı fakat gerekliydi. Zekice hazırlanmış bir botnetin tam gücünün, azaltmayı gerektiren küresel bir yaklaşım gerektirdiğini gösteriyor. “geleneksel kolluk araçlarıyla yenilikçi yasal ve teknik taktikler” Hem de “dünya genelinde 10'dan fazla ülkede özel sektör uzmanları ve kanun uygulayıcı meslektaşları ile güçlü çalışma ilişkileri.”

Ancak tüm botnet'ler aynı değildir. Bir botnet sona erdiğinde, başka bir operatör imhadan ders alıyor.

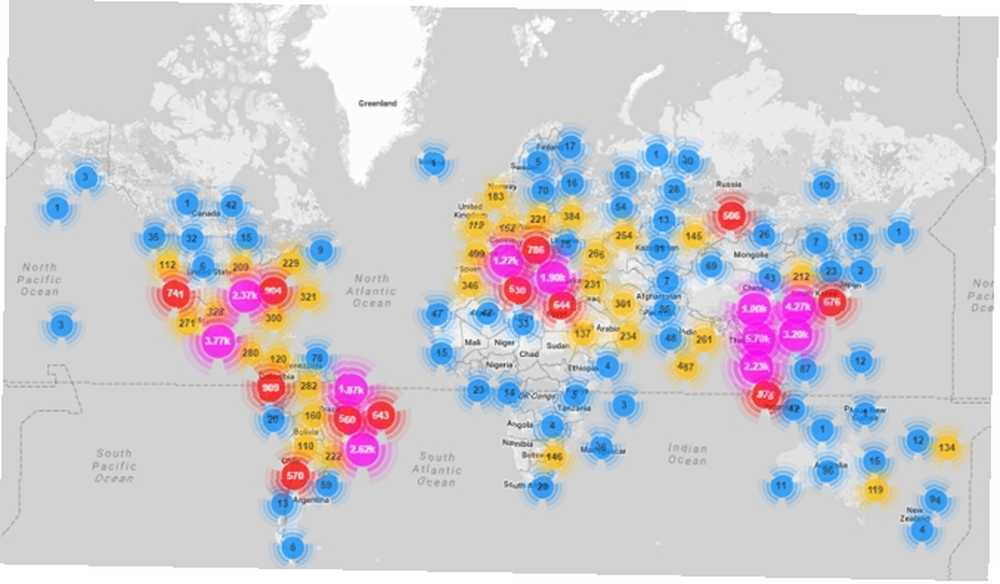

2016 yılında en büyük ve en kötü botnet Mirai idi. Kısmi ele geçirilmesinden önce, Nesnelere Dayalı Mirai'nin internet ağı botnet birkaç önemli hedefi vuruyor: Neden Kripto Bozuk Para Düşündüğünüz Kadar Güvenli Değil? Cryptocurrency yeni gelen Ethereum, kendi balonunun içine patlamakla tehdit ediyor. Blockchain, madencilik ve kripto para birimlerine olan ilgi her zaman yüksek. Peki neden şifreleme meraklıları tehdit altında? şaşırtıcı DDoS saldırılarıyla. Bu saldırılardan biri güvenlik araştırmacısı Brian Krebs'in 620Gbps’li blogunu vurdu ve sonunda Krebs’in DDoS korumasını bir müşteri olarak bırakmasına neden oldu. İlerleyen günlerde yapılan bir başka saldırı, Fransız bulut barındırma hizmeti sağlayıcısı OVH'yi şimdiye kadar görülen en büyük saldırıda 1.2Tbps ile vurdu. Aşağıdaki resimde Mirai'nin kaç ülke tarafından vurulduğu gösterilmektedir..

Mirai, şimdiye kadar görülen en büyük botnet olmasına bile yakın olmasa da, en büyük saldırıları üretti. Mirai, saçma bir şekilde güvensiz IoT cihazlarının alanlarını yıkıcı bir şekilde kullandı Akıllı Eviniz Nesnelerin İnterneti Güvenlik Açığından Risk Altında mı? Akıllı Eviniz Nesnelerin İnterneti Güvenlik Açıklarından Risk Altında mı? Nesnelerin İnterneti güvenli midir? Öyle umursunuz, ancak son zamanlarda yapılan bir çalışma birkaç yıl önce ortaya çıkan güvenlik endişelerinin henüz ele alınmadığını vurgulamıştır. Akıllı ev risk altında olabilir. , amass cihazlarına 62 güvensiz varsayılan parola listesini kullanarak (admin / admin listenin başındaydı, go figürü).

Güvenlik araştırmacısı Marcus Hutchins (aka MalwareTech), Mirai'nin muazzam gücünün sebebinin bir kısmının, IoT cihazlarının çoğunluğunun orada oturup, talep edilinceye kadar hiçbir şey yapmadığını açıklar. Bu, neredeyse her zaman çevrimiçi oldukları ve neredeyse her zaman paylaşacak ağ kaynaklarına sahip oldukları anlamına gelir. Geleneksel bir botnet operatörü, en yüksek güç periyotlarını ve zaman saldırılarını buna göre analiz eder. IoT botnetleri, çok değil.

Bu nedenle, daha zayıf yapılandırılmış IoT cihazları çevrimiçi hale geldikçe, kullanım olanakları artar..

Güvende kalmak

Bir botnet'in ne yaptığını, nasıl büyüdüklerini ve daha fazlasını öğrendik. Ancak cihazınızın bir parçası haline gelmesini nasıl önlersiniz? İlk cevap basit: sisteminizi güncelleyin Windows 10: Yeni Başlayanlar İçin SSS Nasıl Giderilir Windows 10: Yeni Başlayanlar için SSS Nasıl Giderilir? Windows 10 ile ilgili yardıma mı ihtiyacınız var? Windows 10'u kullanma ve yapılandırma hakkında en sık sorulan soruları yanıtlıyoruz. Düzenli güncellemeler, işletim sisteminizdeki güvenlik açığı bulunan delikleri yamayacak, ardından da sömürü için caddeleri kesecek.

İkincisi, bir antivirüs programını ve bir antimalware programını da indirip güncellemektir. Mükemmel, düşük etkili koruma sağlayan çok sayıda ücretsiz antivirüs paketi var. Malwarebytes gibi bir antimalware programına yatırım yapın Tüm Malware Temizleme Kılavuzu Tüm Malware Temizleme Kılavuzu Malware bugünlerde her yerde ve sisteminizden kötü amaçlı yazılımları ortadan kaldırmak, rehberlik gerektiren uzun bir işlemdir. Bilgisayarınıza virüs bulaştığını düşünüyorsanız, ihtiyacınız olan kılavuz budur. . Bir Malwarebytes Premium aboneliği size yıl boyunca 24.95 $ geri koyar ve size gerçek zamanlı kötü amaçlı yazılım koruması sağlar. Bana göre iyi bir yatırım..

Son olarak, bazı ek tarayıcı güvenliği edinin. Sürüşten yararlanma kitleri sıkıntı vericidir, ancak uBlock Origin gibi bir komut dosyası engelleme uzantısı kullandığınızda kolayca önlenebilir.

Bilgisayarınız botnet'in bir parçası mıydı? Nasıl farkettin? Hangi enfeksiyonun cihazınızı kullandığını buldunuz mu? Aşağıdaki deneyimlerinizi bize bildirin!