Harry James

0

3801

820

Sektörün en güçlü ve en pahalı güvenlik duvarını kurabilirsiniz Bir Güvenlik Duvarı Nasıl Çalışır? [MakeUseOf Açıklar] Bir Güvenlik Duvarı Nasıl Çalışır? [MakeUseOf Açıklar] Bence, evinizde iyi bir güvenlik kurulumunun bel kemiğini oluşturan üç yazılım parçası var. Bunlar antivirüs, güvenlik duvarı ve şifre yöneticisidir. Bunlardan,…. Çalışanları temel güvenlik prosedürleri ve güçlü şifreler seçmenin önemi konusunda eğitebilirsiniz. Kolayca Hatırlayabileceğiniz Güçlü Şifreler Nasıl Kolayca Hatırlayabileceğiniz Güçlü Şifreler Nasıl Oluşturulur. Sunucu odasını bile kilitleyebilirsiniz - ancak bir şirketi sosyal mühendislik saldırıları tehdidinden nasıl korursunuz??

Sektörün en güçlü ve en pahalı güvenlik duvarını kurabilirsiniz Bir Güvenlik Duvarı Nasıl Çalışır? [MakeUseOf Açıklar] Bir Güvenlik Duvarı Nasıl Çalışır? [MakeUseOf Açıklar] Bence, evinizde iyi bir güvenlik kurulumunun bel kemiğini oluşturan üç yazılım parçası var. Bunlar antivirüs, güvenlik duvarı ve şifre yöneticisidir. Bunlardan,…. Çalışanları temel güvenlik prosedürleri ve güçlü şifreler seçmenin önemi konusunda eğitebilirsiniz. Kolayca Hatırlayabileceğiniz Güçlü Şifreler Nasıl Kolayca Hatırlayabileceğiniz Güçlü Şifreler Nasıl Oluşturulur. Sunucu odasını bile kilitleyebilirsiniz - ancak bir şirketi sosyal mühendislik saldırıları tehdidinden nasıl korursunuz??

Sosyal mühendislik açısından çalışanlar, güvenlik önlemleri zincirindeki zayıf halkadır. - fakat basitçe güncel tutmaktan başka, başlangıç seviyesindeki veya ortalama seviye bir kullanıcı, her şeyin üstünde nasıl kalabilir? Yerinde bile…. İnsanlar sadece temel insan hatalarına karşı duyarlı değil, aynı zamanda onları hassas bilgilerden vazgeçmeye ikna etmeyi ümit eden bireylerin saldırılarına yöneliktir. Bugün aldatmak ve dolandırmak için kullanılan sosyal tekniklerden bazılarını araştıracağız..

Sosyal Mühendisliğin Temelleri

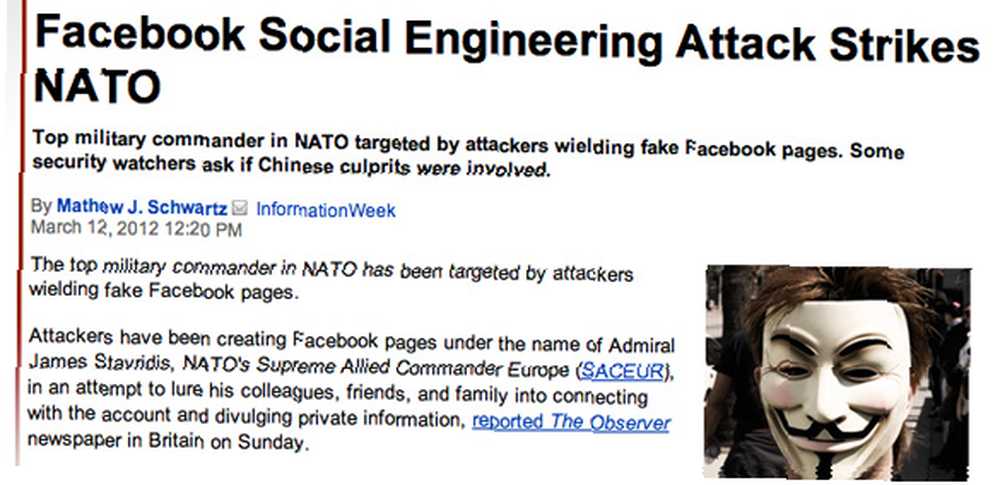

Sosyal mühendislik, bir insanı, temel insan psikolojisini avlayarak, erişime veya hassas verilere ulaşmaya yönlendirmektir. Sosyal mühendislik saldırıları ile örneğin bir web sitesine erişmeye çalışan bir bilgisayar korsanı arasındaki fark, kullanılan araçların seçimidir. Bir bilgisayar korsanı, güvenlik yazılımında bir zayıflık veya sunucuda bir güvenlik açığı arayabilirken, bir sosyal mühendis sosyal kurbanları kullanır ve kurbanı özgürce bilgi vermeyi veya erişmeyi zorlar.

Bu taktikler yeni bir şey değildir ve insanlar birbirlerini aldatmanın kabul edilebilir bir yaşam biçimi olduğuna karar verdikleri sürece var olmuştur. Artık toplumun internetin doğası ve talep üzerine verilen bilgilere dayanarak geliştiği, şimdiye dek hiç olmadığı kadar fazla sayıda insan büyük ölçüde sosyal mühendislik saldırılarına maruz kaldığı için.

Saldırganın çoğu, kurbanıyla yüz yüze gelmeyecek, bunun yerine saldırıyı gerçekleştirmek için e-posta, IM ve telefon görüşmelerine güvenecektir. Yaygın olarak sosyal mühendislik saldırıları olarak kabul edilen çeşitli teknikler vardır, bu yüzden onlara daha detaylı bakalım..

Açıklanan Sosyal Mühendislik Teknikleri

Kimlik Avı

Google ve Yahoo gibi e-posta sağlayıcılarının yarattığı farkındalık sayesinde, bilinen tekniklerden biriyle phishing, oldukça temel ve çok yaygın olarak kullanılan bir sosyal mühendislik örneğidir..

En sık e-posta yoluyla yürütülen bu teknik, kurbanı yasal olarak hassas bilgiler talep ettiğiniz konusunda ikna etmeyi içeren bir tür dolandırıcılıktır. En yaygın kimlik avı saldırısı türlerinden biri, mağdur istemek anlamına gelir “DOĞRULAYIN” banka hesaplarını veya PayPal bilgilerini, hesaplarının askıya alınmasını önlemek için Paypal Hesabınızı Hackerlardan Nasıl Koruyabilirsiniz. Saldırgan veya kimlik avcısı genellikle resmi bir kaynağı taklit etmek için tasarlanmış bir etki alanı satın alır ve URL’deki tutarsızlıklar çoğu zaman oyunu dağıtır.

E-posta sağlayıcılarının kullandığı filtreleme teknikleri sayesinde çevrimiçi kimlik avı bulmak ve raporlamak artık daha kolay. Ayrıca, hassas veya finansal bilgileri hiçbir zaman e-posta yoluyla dağıtmamak - hiçbir meşru kuruluş bunu istemez - ve önemli kimlik bilgilerini girmeden önce meşruiyet için URL’leri iki kez kontrol etmek iyi bir uygulamadır..

Telefon Teknikleri veya “vishing”

Etkileşimli ses yanıtı (IVR) veya vishing (sesli phishing), yukarıda bir telefon veya VoIP arayüzü aracılığıyla açıklananlara benzer tekniklerin kullanılmasını içerir. Çok sayıda farklı vishing tekniği vardır ve bunlar:

- Bir otomatik kullanarak kurbanı doğrudan arama “kredi kartın çalındı” veya “acil eylem gereklidir” aldatmaca, sonra istemek “güvenlik doğrulaması” Hesaba normal erişimi yeniden sağlamak için.

- Mağduru e-postayla gönderme, onlara bir telefon numarası aramalarını ve erişim izni vermeden önce hesap bilgilerini doğrulamalarını söyleme.

- Sahte etkileşimli telefon tekniklerinin kullanılması veya bilgilerin elde edilmesi için doğrudan insan etkileşiminin kullanılması, örneğin;. “… için 1 tuşuna basın ” veya “bip sesinden sonra kredi kartı numaranızı girin”.

- Mağduru aramak, onları bilgisayarları üzerindeki güvenlik tehdidi konusunda ikna etmek ve problemi çözmek için yazılım (genellikle kötü amaçlı yazılım veya uzak masaüstü yazılımı) satın almalarını veya kurmalarını söyleme.

Şahsen yazılım telefonu dolandırıcılığını almayı başardım ve herhangi bir şeye düşmeme rağmen, birileri kullanılan korkutma taktikleri sayesinde şaşırmam. Karşılaştığım olay bir “Microsoft çalışanı” ve olmayan bazı virüsler. Burada her şeyi okuyabilirsiniz Cold Calling Computer Technicians: Buna Benzer bir Dolandırıcılık Yapmayın! [Scam Alert!] Cold Calling Computer Teknisyenleri: Buna Benzer bir Dolandırıcılığa Düşmeyin! [Scam Alert!] "Bir dolandırıcıyı dolandırıcılık yapmayın" terimiyle kendimi daima "teknoloji yazarı dolandırıcılığı" demediğim için her zaman düşkünüm. Yanılmaz olduğumuzu söylemiyorum, ancak dolandırıcılığınız İnternet'i içeriyorsa, bir Windows… .

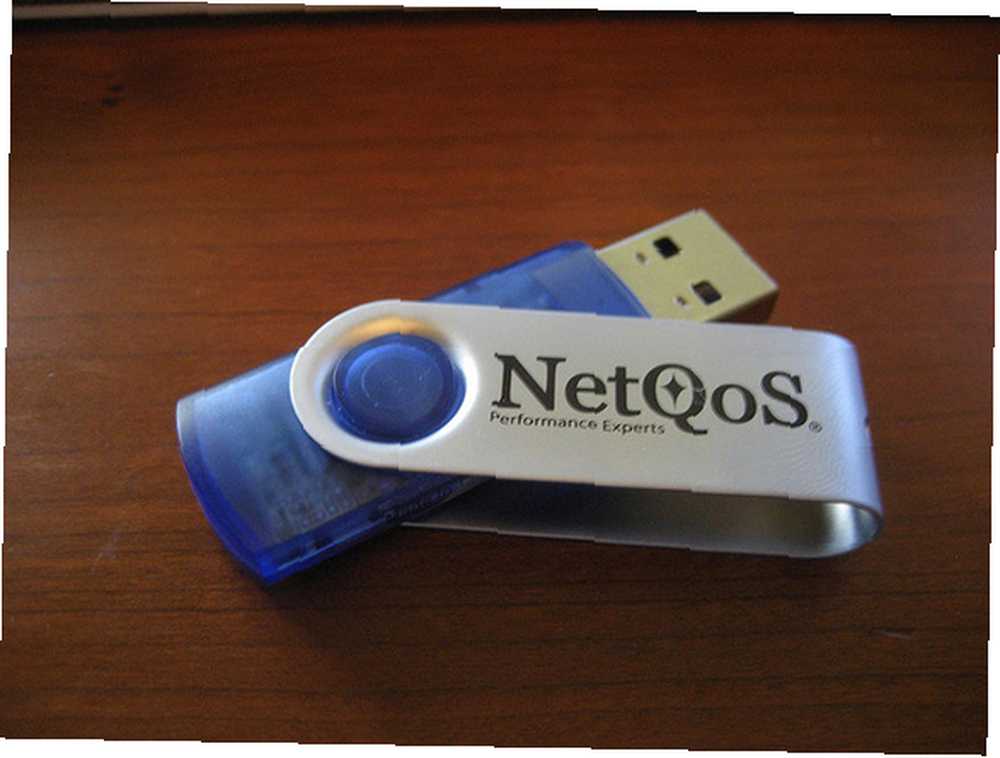

Canını sıkma

Bu özel teknik, insanlığın en büyük zayıflıklarından biri olan avı merak eder. Fiziksel ortamın kasıtlı olarak bırakılmasıyla - disket (bu günlerde görülme olasılığı düşük), optik ortam veya (genellikle) bir USB disk bulunsa, keşfedilme olasılığı yüksek olan bir yerde, dolandırıcı basit bir şekilde oturur ve birileri cihazı kullanana kadar bekler.

Birçok bilgisayar “autorun” USB aygıtları, bu nedenle Truva atları veya keylogger'lar gibi kötü amaçlı yazılımlar USB'de bir araya geldiğinde, makinenin kurban olmadan bile enfekte olması mümkündür. Dolandırıcılar, genellikle bu tür cihazları, potansiyel mağdurlara ilgiyi çekebilecek resmi logolar veya etiketlerle giydirmektedir..

Pretexting

Bu teknik, mağduru, icat edilmiş bir senaryo kullanarak bilgi vermekten vazgeçirmeyi içerir. Senaryo genellikle, sahtekarlığın aslında yetkili veya resmi bir kişi olduğuna ikna etmek için mağdur hakkında toplanan bilgilerden elde edilir..

Dolandırıcının hangi bilgilere dayandığına bağlı olarak, bahane bir ev adresi veya doğum tarihi gibi temel kişisel bilgileri, bir banka hesabındaki işlem tutarları veya faturadaki masraflar gibi daha spesifik bilgiler içerebilir..

tailgating

Burada listelenen birkaç teknikten biri, dolandırıcının saldırıya fiziksel olarak dahil olmasını içeren tailgating, bölgeye başka bir (meşru) çalışanı izleyerek izinsiz olarak sınırlı bir alana erişim sağlama uygulamasını açıklar. Çoğu dolandırıcı için bu, erişim kartları veya anahtarlar edinme ihtiyacını ortadan kaldırır ve katılan şirket için potansiyel ciddi bir güvenlik ihlali sunar.

Bu özel taktik, birisinin kapı tutması gibi ortak nezaket altında avlanır ve bir çok işyerinin, yukarıdaki resimde Apple tarafından kullanılan bildirim gibi, girişlerde bildirimlerle başa çıkma problemi ile başa çıkma konusunda bir sorun haline gelmiştir..

Diğer Teknikler

Bir şey için bir şeyler gibi sosyal mühendislikle ilgili başka birkaç teknik var. “quo pro quo” Büro çalışanlarına karşı sıklıkla kullanılan teknik. Quid pro quo, örneğin, çağrı alan bir teknik destek çalışanı olarak poz veren bir saldırganı içerir. Saldırgan tutar “geri arama” gerçek desteğe ihtiyacı olan birini bulana kadar, sunar, ancak aynı zamanda başka bilgileri çıkarır veya kurbanı zararlı yazılım indirmelerine yönlendirir.

Başka bir sosyal mühendislik tekniği “sapma hırsızlığı” ve bilgisayarlar, İnternet veya telefon kimlik avı ile gerçekten ilişkili değildir. Bunun yerine, meşru kuryeleri başka bir yerde teslim edileceğine inanmaya ikna etmek için kullanılan yaygın bir tekniktir..

Sonuç

Bir bireyin sizi sosyal mühendislik dolandırıcılığına maruz bırakmaya çalıştığından şüpheleniyorsanız, yetkilileri ve (varsa) işvereninizi bilgilendirin. Teknikler, bu makalede bahsedilenlerle sınırlı değildir - her zaman yeni dolandırıcılık ve hileler ortaya çıkarılmıştır - bu yüzden muhafızınızda kalın, her şeyi sorgulayın ve bir dolandırıcıya kurban gitmeyin.

Bu saldırılara karşı en iyi savunma bilgidir - bu nedenle arkadaşlarınızı ve ailenizi bu taktikleri size karşı kullanabilecekleri ve kullanacakları konusunda bilgilendirin.

Sosyal mühendislerle hiç karşılaştınız mı? Şirketiniz işgücünü sosyal mühendisliğin tehlikeleri hakkında eğitti mi? Düşüncelerinizi ve sorularınızı aşağıdaki yorumlara ekleyin.

Resim Kredisi: Koyun Giysisinde Kurt (Shutterstock), NetQoS Sempozyumu USB Stick (Michael Coté), Kağıt Öğütücü (Sh4rp_i)